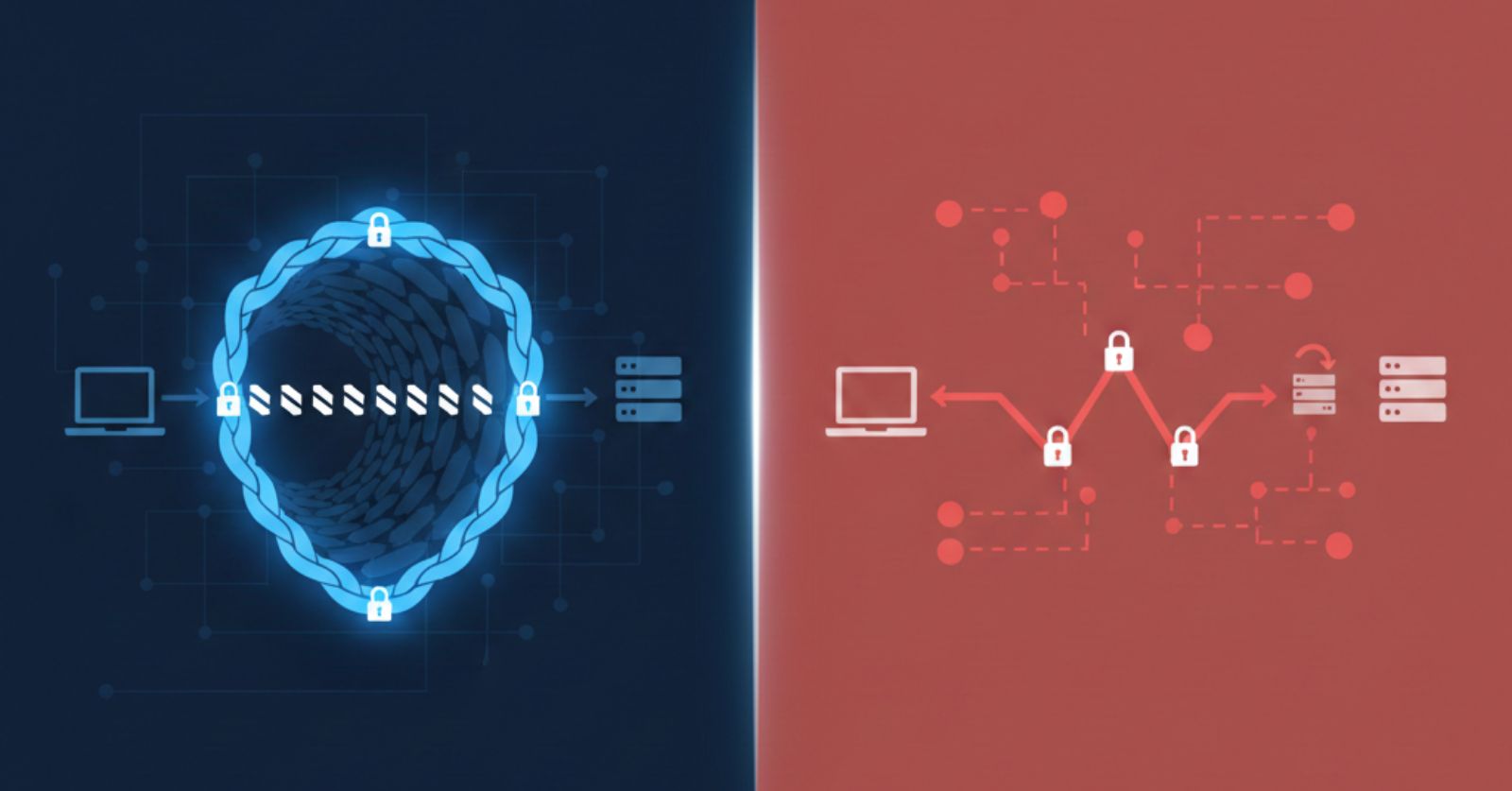

Las VPNs y los servidores proxy funcionan como intermediarios que enrutan tráfico de red a través de servidores remotos, reemplazando direcciones IP de usuario con direcciones IP de servidor. Sin embargo, difieren significativamente en implementación técnica, capacidades de seguridad y alcance de protección. Las VPNs crean túneles cifrados que protegen todo el tráfico del dispositivo a nivel de sistema, mientras que los proxys típicamente operan a nivel de aplicación sin cifrado. Entender estas diferencias es importante para seleccionar herramientas apropiadas basándose en requisitos de seguridad, casos de uso y modelos de amenaza.

Qué son los Servidores Proxy

Los servidores proxy son servidores intermediarios que reciben solicitudes de clientes y las reenvían a servidores de destino en nombre de los clientes. Cuando los usuarios configuran aplicaciones para usar proxys, las solicitudes de red se envían a servidores proxy en lugar de directamente a servidores de destino. Los servidores proxy hacen solicitudes a destinos usando sus propias direcciones IP, reemplazando la dirección IP del usuario desde la perspectiva de los servidores de destino. Los proxys operan a nivel de aplicación o protocolo, lo que significa que deben configurarse por aplicación y pueden solo manejar protocolos específicos. La mayoría de proxys no cifran tráfico, dejando datos visibles para operadores de red e intermediarios. Los proxys son más simples en implementación que las VPNs y tienen menor sobrecarga, pero proporcionan protección menos completa.

Qué son las VPNs

Las VPNs (Redes Privadas Virtuales) crean túneles cifrados entre dispositivos de usuario y servidores VPN, enrutando todo el tráfico de red a través de estos túneles. A diferencia de los proxys, las VPNs operan a nivel del sistema operativo, protegiendo todo el tráfico de dispositivos automáticamente. Todos los datos se cifran antes de la transmisión y se descifran al recibirlos, previniendo la observación del contenido del tráfico por proveedores de servicios de internet, operadores de red y otros intermediarios. Ver qué es una VPN para información detallada sobre tecnologías VPN.

Diferencias Técnicas

Cifrado

El cifrado es una diferencia fundamental entre VPNs y proxys. Las VPNs cifran todo el tráfico usando algoritmos de cifrado como AES-256, asegurando que el contenido del tráfico no sea legible por operadores de red, ISPs u otros observadores. Los proxys típicamente no proporcionan cifrado; el tráfico viaja en texto plano y puede ser observado por cualquiera con acceso a la red, incluyendo operadores de proxy, ISPs y atacantes potenciales. Algunas implementaciones de proxy soportan conexiones HTTPS, que cifran tráfico entre clientes y servidores de destino, pero esto no protege el tráfico entre clientes y servidores proxy o previene que los operadores de proxy observen tráfico no cifrado.

Cobertura y Alcance

Las VPNs proporcionan protección a nivel de sistema, enrutando automáticamente todo el tráfico de red de dispositivos a través de túneles VPN. Una vez que se establece una conexión VPN, todas las aplicaciones y actividad de red están protegidas sin requerir configuración individual de aplicación. Los proxys operan a nivel de aplicación y deben configurarse por separado para cada aplicación. Solo el tráfico de aplicaciones explícitamente configuradas para usar proxys se enruta a través de servidores proxy. Las aplicaciones no configuradas para uso de proxy envían tráfico directamente, sorteando la protección de proxy. Esto hace que los proxys sean más selectivos pero requiere configuración manual para cada aplicación que debe usar servicios de proxy.

Rendimiento

Los proxys generalmente tienen menor sobrecarga de rendimiento que las VPNs porque no realizan operaciones de cifrado y descifrado. Sin embargo, el rendimiento de proxy depende de la capacidad del servidor, condiciones de red y el número de usuarios concurrentes. Las VPNs introducen sobrecarga de cifrado que puede reducir ligeramente las velocidades de conexión, aunque los protocolos VPN modernos como WireGuard minimizan este impacto. El rendimiento de VPN también depende de la proximidad del servidor, capacidad de red y eficiencia del protocolo. En la práctica, la diferencia de rendimiento puede ser mínima con implementaciones modernas, y ambos pueden experimentar impactos de rendimiento bajo carga pesada o condiciones de red pobres.

Complejidad de Implementación

Los proxys son más simples de implementar y operar que las VPNs. Requieren menos recursos computacionales, usan protocolos HTTP o SOCKS estándar y no requieren gestión de claves de cifrado o protocolos de túnel complejos. Las VPNs requieren implementaciones más sofisticadas, incluyendo protocolos de cifrado, mecanismos de intercambio de claves, gestión de túnel e integración a nivel de sistema. Esta complejidad proporciona seguridad más fuerte pero también aumenta los requisitos de recursos y puntos potenciales de fallo.

Tipos de Proxys

Proxys HTTP/HTTPS

Los proxys HTTP manejan tráfico web usando protocolos HTTP y HTTPS. Están diseñados para navegación web y pueden manejar solicitudes HTTP, respuestas y contenido web. Los proxys HTTP pueden almacenar en caché contenido, filtrar solicitudes y modificar encabezados. Se usan comúnmente para aplicaciones web y pueden soportar conexiones HTTPS, aunque el nivel de cifrado y seguridad depende de la implementación.

Proxys SOCKS

Los proxys SOCKS (Socket Secure) operan a un nivel más bajo que los proxys HTTP y pueden manejar cualquier tipo de tráfico de red, incluyendo HTTP, HTTPS, FTP y otros protocolos. Los proxys SOCKS son más versátiles que los proxys HTTP y pueden trabajar con aplicaciones que no tienen soporte de proxy integrado. SOCKS5, la versión actual, soporta autenticación y puede manejar tanto tráfico TCP como UDP. Los proxys SOCKS típicamente no proporcionan cifrado ellos mismos, aunque pueden enrutar tráfico cifrado de aplicaciones.

Proxys Transparentes

Los proxys transparentes interceptan tráfico de red sin requerir configuración de cliente. Operan a nivel de red, típicamente implementados por operadores de red u organizaciones. Los proxys transparentes no ocultan el hecho de que el proxying está ocurriendo, ya que las aplicaciones cliente no son conscientes del uso de proxy. A menudo se usan para filtrado de contenido, almacenamiento en caché o monitoreo sin conocimiento o consentimiento del usuario.

Proxys Anónimos y Elite

Los proxys anónimos ocultan direcciones IP de usuario de servidores de destino pero pueden identificarse como proxys en encabezados HTTP. Los proxys elite (también llamados proxys de alto anonimato) ocultan tanto direcciones IP de usuario como el hecho de que el proxying está ocurriendo, haciendo que el uso de proxy sea indetectable para servidores de destino. Sin embargo, los operadores de proxy todavía pueden observar el contenido del tráfico, y estas clasificaciones afectan principalmente la detección por servidores de destino en lugar de protección de privacidad.

Comparación de Seguridad

Protección de Tráfico

Las VPNs proporcionan protección de tráfico más fuerte que los proxys porque cifran todos los datos en tránsito. En redes Wi-Fi públicas o conexiones no confiables, el tráfico VPN cifrado no puede ser interceptado o leído por atacantes, operadores de red u otros observadores. El tráfico de proxy no cifrado puede ser interceptado, leído o modificado por cualquiera con acceso a la red, incluyendo ataques de intermediario. Esto hace que las VPNs sean más adecuadas para actividades sensibles o redes no confiables.

Observación de ISP

Las VPNs previenen que los ISPs observen actividades de navegación específicas porque todo el tráfico está cifrado antes de llegar a los ISPs. Los ISPs pueden ver que se hacen conexiones a servidores VPN pero no pueden determinar qué sitios web o servicios se acceden. Los proxys no cifran tráfico, por lo que los ISPs pueden observar todas las direcciones de destino, dominios accedidos y patrones de conexión. El tráfico de proxy es visible para los ISPs, aunque las direcciones IP de destino son las de servidores proxy en lugar de destinos finales.

Acceso del Operador de Proxy

Tanto los operadores de VPN como de proxy pueden potencialmente observar el tráfico del usuario. Los proveedores de VPN descifran tráfico en servidores VPN antes del reenvío, y los operadores de proxy pueden observar todo el tráfico que pasa a través de servidores proxy. Los usuarios deben confiar en que los operadores no registren, usen indebidamente o comprometan los datos de tráfico. La diferencia de seguridad depende de las políticas de operadores, prácticas de registro y jurisdicciones legales en lugar de solo capacidades técnicas.

Casos de Uso

Cuándo los Proxys son Apropiados

Los proxys pueden ser adecuados para casos de uso específicos donde el cifrado no se requiere y el enrutamiento a nivel de aplicación es suficiente. Estos incluyen cambios rápidos de dirección IP para acceder a contenido restringido por región, web scraping que requiere rotar a través de múltiples direcciones IP, probar cómo aparecen los sitios web desde diferentes ubicaciones, o situaciones donde las VPNs están bloqueadas pero los proxys están permitidos. Para estos usos, la falta de cifrado puede ser aceptable, aunque los usuarios deben ser conscientes de las limitaciones de seguridad.

Cuándo las VPNs son Apropiadas

Las VPNs son más adecuadas cuando se requieren cifrado y protección completa. Los casos de uso incluyen proteger privacidad de ISPs, asegurar conexiones en redes Wi-Fi públicas, realizar actividades sensibles como banca o compras, acceder a contenido geográficamente restringido con mejor confiabilidad, sortear censura en entornos restrictivos y proteger todo el tráfico del dispositivo a nivel de sistema. Las VPNs proporcionan protección más amplia y generalmente son más apropiadas para aplicaciones sensibles a la seguridad.

Riesgos de Proxys Gratuitos

Los proxys públicos gratuitos presentan varios riesgos. Muchos no proporcionan cifrado, haciendo que todo el tráfico sea visible para operadores de proxy y observadores de red. Los operadores de proxy pueden registrar, monitorear y potencialmente usar indebidamente datos de tráfico. Se ha descubierto que algunos proxys gratuitos inyectan anuncios, malware o código malicioso en el tráfico web. El robo de credenciales es posible si la información de inicio de sesión se transmite a través de proxys no cifrados. Los proxys gratuitos a menudo son no confiables, con tiempo de inactividad frecuente, velocidades lentas y altas cargas de usuario. Los usuarios deben evitar transmitir información sensible, contraseñas o datos personales a través de proxys gratuitos, y deben ser cautelosos sobre la confiabilidad de los operadores de proxy.

Combinando VPNs y Proxys

Es técnicamente posible usar tanto VPNs como proxys, como enrutar tráfico VPN a través de proxys o usar proxys para aplicaciones específicas mientras se usan VPNs para protección a nivel de sistema. Sin embargo, combinarlos puede introducir complejidad, impactos de rendimiento potenciales y no necesariamente proporciona beneficios de seguridad adicionales. Para la mayoría de usuarios, una VPN adecuadamente configurada proporciona protección completa sin la necesidad de servicios de proxy adicionales. Usar proxys a través de VPNs puede añadir latencia y complejidad sin mejoras de seguridad significativas.

Resumen de Comparación

| Característica | Proxy | VPN | | :--- | :--- | :--- | | Cifrado | Típicamente ninguno | Cifrado completo | | Enmascaramiento de Dirección IP | Sí | Sí | | Cobertura de Tráfico | Por aplicación (requiere configuración) | A nivel de sistema (todo el tráfico) | | Sobrecarga de Rendimiento | Menor (sin cifrado) | Mayor (sobrecarga de cifrado) | | Visibilidad de Tráfico para ISP | Visible (no cifrado) | Cifrado (contenido oculto) | | Seguridad en Redes Públicas | Limitada (sin cifrado) | Fuerte (cifrado) | | Complejidad de Implementación | Simple | Compleja |

Consideraciones de Selección

Al elegir entre VPNs y proxys, considerar requisitos de seguridad, casos de uso y modelos de amenaza. Si se necesitan cifrado y protección completa de tráfico, las VPNs son más apropiadas. Si solo se requiere enmascaramiento de dirección IP para actividades no sensibles, los proxys pueden ser suficientes. Para aplicaciones sensibles a la seguridad, redes no confiables o protección de privacidad de ISPs, las VPNs proporcionan protección más fuerte. Los usuarios deben evaluar la confiabilidad de operadores, políticas de registro e implementaciones técnicas independientemente de qué tecnología se use. Los servicios gratuitos de cualquier tipo pueden tener limitaciones, riesgos de seguridad o modelos de negocio que comprometan la privacidad.